Un ensemble d’acteurs malveillants lié à la Corée du Nord a trouvé un nouveau moyen de renforcer ses techniques d’ingénierie sociale. En effet, le groupe intègre désormais des appâts alimentés par l’IA dans ses attaques ciblant la crypto, selon un nouveau rapport de l’équipe Mandiant de Google.

Cette opération illustre bien l’évolution continue des activités cyber étatiques qui visent le secteur des actifs numériques, lequel a connu une augmentation notable en 2025.

Un faux appel Zoom déclenche une attaque de malware contre une entreprise crypto

Dans son dernier rapport, Mandiant présente son enquête sur une intrusion visant une société de fintech dans le secteur de la cryptomonnaie. L’attaque a été attribuée à UNC1069, un groupe de menace motivé par des raisons financières, actif depuis au moins 2018 et lié à la Corée du Nord.

« Mandiant a noté que cet acteur malveillant fait évoluer ses tactiques, techniques et procédures (TTP), ses outils et ses cibles. Depuis au moins 2023, le groupe s’est détourné des techniques de spear-phishing et des cibles relevant de la finance traditionnelle (TradFi) pour s’orienter vers l’industrie Web3, par exemple les exchanges centralisés (CEX), les développeurs de logiciels dans les institutions financières, les entreprises de haute technologie, ainsi que les particuliers travaillant dans les fonds de capital-risque », peut-on lire dans le rapport.

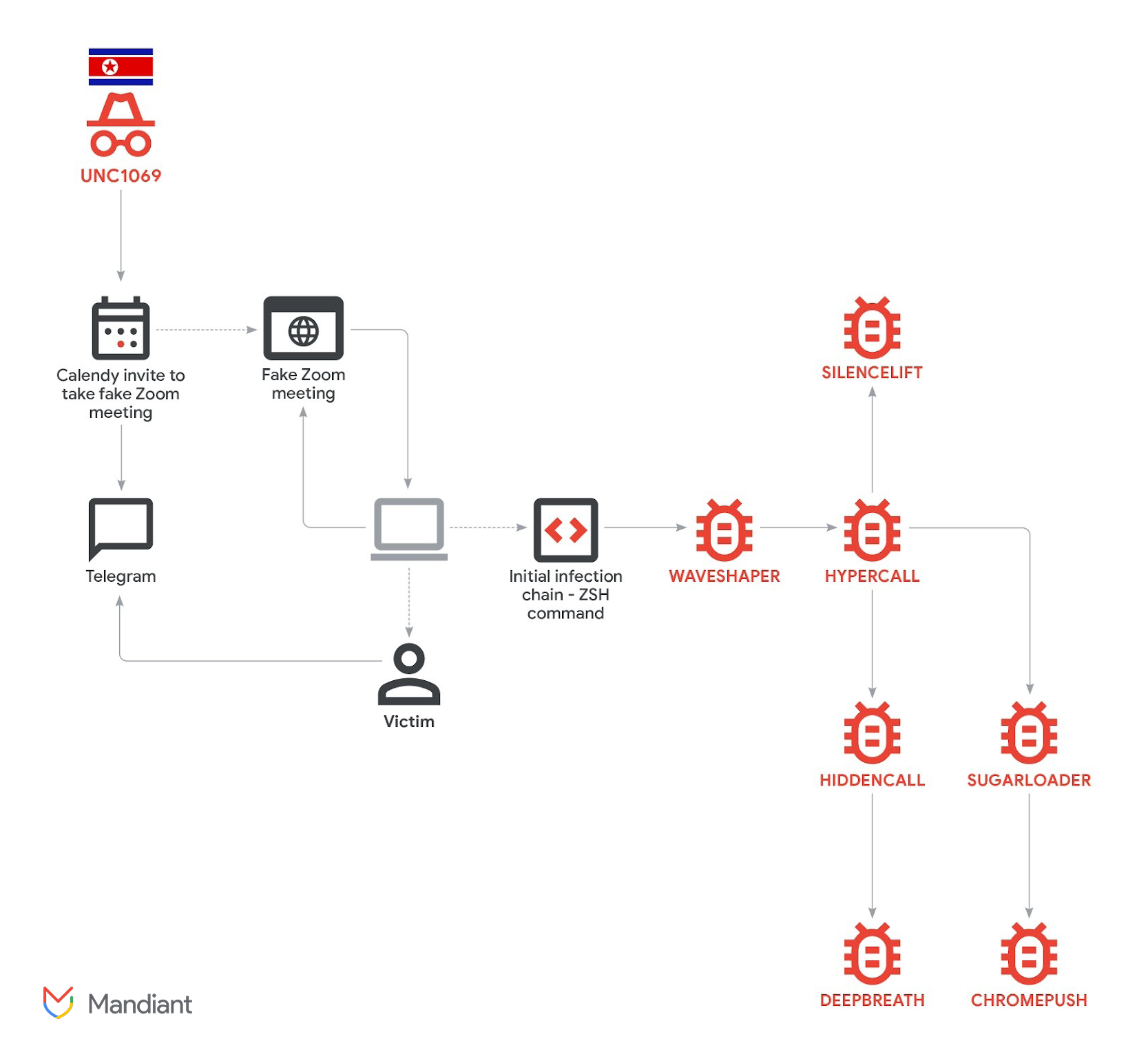

Selon les enquêteurs, l’intrusion a commencé en compromettant le compte Telegram d’un dirigeant du secteur crypto. Les assaillants ont alors utilisé ce profil détourné pour contacter la victime. Ils ont progressivement instauré un climat de confiance avant d’envoyer une invitation Calendly à une réunion vidéo.

Le lien de la réunion redirigeait la cible vers un faux domaine Zoom, hébergé sur une infrastructure contrôlée par les acteurs malveillants. Pendant l’appel, la victime a déclaré avoir vu ce qui semblait être une vidéo deepfake d’un PDG d’une autre société de cryptomonnaie.

« Bien que Mandiant n’ait pas pu récupérer de preuves informatiques permettant de vérifier de manière indépendante l’utilisation de modèles d’IA dans ce cas précis, la ruse rapportée ressemble à un incident auparavant publié publiquement et qui présentait des caractéristiques similaires, dans lequel des deepfakes auraient également été employés », ajoute le rapport.

Les assaillants ont utilisé le prétexte de supposés problèmes audio lors de la réunion afin de justifier l’étape suivante. Ils ont alors demandé à la victime d’exécuter des commandes de dépannage sur son appareil.

Ces commandes, adaptées pour les systèmes macOS comme Windows, ont discrètement déclenché la chaîne d’infection. Cela a conduit au déploiement de plusieurs composants malveillants.

Mandiant a identifié sept familles de logiciels malveillants distinctes déployées lors de l’intrusion. Les outils étaient conçus pour voler les identifiants Keychain, extraire les cookies et données de connexion de navigateurs, accéder aux informations de session Telegram et collecter d’autres fichiers sensibles.

Les enquêteurs estiment que l’objectif visé était double : permettre le vol éventuel de cryptomonnaie et récolter des données susceptibles d’alimenter de futures attaques d’ingénierie sociale.

L’enquête a révélé un volume inhabituellement élevé d’outils déposés sur un seul poste, ce qui suggère une initiative très ciblée visant à collecter le maximum de données sur la victime ciblée.

L’incident s’inscrit par ailleurs dans une tendance plus vaste et ne constitue pas un cas isolé. En décembre 2025, BeInCrypto rapportait que des acteurs liés à la Corée du Nord avaient détourné plus de 300 millions de dollars en se faisant passer pour des figures reconnues du secteur lors de réunions frauduleuses sur Zoom et Microsoft Teams.

L’ampleur des activités sur l’année s’est avérée encore plus frappante. Au total, divers groupes nord-coréens ont été responsables de 2,02 milliards de dollars d’actifs numériques dérobés en 2025, soit une hausse de 51 % par rapport à l’année précédente.

Chainalysis a également révélé que les groupes d’arnaque reliés on-chain à des prestataires de services IA affichent une efficacité opérationnelle considérablement plus élevée que ceux qui n’entretiennent pas de tels liens. Selon la société, cette tendance suggère qu’à l’avenir, l’IA deviendra un élément standard de la plupart des opérations frauduleuses.

Alors que les outils IA deviennent de plus en plus accessibles et évolués, créer des deepfakes convaincants n’a jamais été aussi facile. Ainsi, les prochains mois mettront à l’épreuve la capacité du secteur crypto à adapter sa sécurité suffisamment vite pour contrer ces menaces sophistiquées.

La morale de l’histoire : Ne jamais croire ce que l’on voit, lors d’un appel Zoom.