Un mécanisme de consensus dans le domaine des cryptomonnaies est ce qui permet à un réseau de se mettre d’accord sur une seule version de l’historique des transactions. Dans le contexte des cryptomonnaies, il s’agi tnotamment de la sécurité, l’historique et l’ordre dans lequel les transactions d’un réseau se sont produites.

Lorsqu’un participant d’un réseau initie une transaction, celle-ci est diffusée sur l’ensemble du réseau. Chaque nœud enregistre la transaction et l’enregistre dans la blockchain. Les versions conservées par les différents nœuds apparaissent comme étant légèrement différentes. Tous les participants d’une blockchain doivent ainsi se mettre d’accord sur un ordre donné, ce qu’accomplit le mécanisme de consensus d’une blockchain.

Ces mécanismes de consensus sont importants pour le bon fonctionnement de n’importe quelle blockchain. Sans un mécanisme de consensus approprié, les blockchains sont exposées à une variété d’attaques.

- Les bases des mécanismes de consensus

- Les mécanismes de consensus

- La preuve de travail (PoW)

- La preuve d’enjeu (PoS)

- La preuve d’enjeu déléguée (DPoS)

- La preuve d’enjeu louée (LPoS)

- La pure preuve d’enjeu (PPoS)

- La preuve d’enjeu sécurisé (SPoS)

- La preuve de couverture (Poc)

- La preuve de capacité (PoC)

- La preuve d’activité (PoA)

- La preuve d’autorité (PoA)

- La tolérance aux pannes Byzantines (BFT)

- L’accord Byzantin fédéré (FBA)

- La tolérance aux pannes byzantine déléguée (dBFT)

- La tolérance pratique aux pannes byzantine (pBFT)

- La preuve d’historique (PoH)

- La preuve de destruction (PoB)

- La preuve du temps écoulé (PoET)

- La preuve de crédibilité (PoB)

- La preuve d’importance (PoI)

- La preuve de dévotion (PoD)

- La preuve de stockage (PoS)

Les bases des mécanismes de consensus

Le premier mécanisme de consensus ayant apparu dans la crypto-sphère est la preuve de travail (proof of work), aussi nommée PoW. C’est ls système qu’une grande partie des cryptomonnaies (dont le Bitcoin et l’Ethereum) utilisent pour atteindre un consensus global de toute les transactions. Malgré l’utilité de celle-ci, la PoW demande énormément d’énergie, c’est pour cela que d’autre alternatives ont été créées, telles que la preuve de participation ou preuve d’enjeu (proof of stake ou staking, aussi appelée sous son acronyme PoS).

La preuve de travail et la preuve de participation reste à présent les mécanismes de consensus les plus utilisés dans l’industrie, mais il existe tout de même une multitude de mécanisme de consensus. Chacun d’entre eux sert un but propre, et tente même de résoudre les déficiences d’autres mécanismes.

Le but derrière la diversification de ces mécanismes est de proposer un service plus rapide, moins cher, plus rentable, moins polluante ou encore plus adaptés à l’utilité de chaque cryptomonnaie.

La clé derrière chacun de ces mécanismes est la cryptographie. L’un des principes de ce domaine est que chaque système centralisé requérant donc une troisième partie peut aussi être imité par un système décentralisé, amenant ainsi le principe même de toute les blockchains.

C’est d’ailleurs de là que vient une partie de l’étymologie du mot “cryptomonnaie”, crypto faisant référence à la cryptographie, et un peu plus en profondeur, “crypto” en grec signifiant “secret” .

La cryptographie est utilisée pour divers objectifs, notamment la protection des transactions dans un réseau, la gestion de la formation de nouvelles unités monétaires et la vérification du transfert d’actifs numériques et de tokens.

La cryptographie est fréquemment utilisé pour empêcher que des données sensibles ne soient compromises et volées par des parties qui ne sont pas sensé y avoir accès. Ces informations peuvent être de nature militaire, financière, scientifique, médicale mathématique ainsi que personnelle.

Si vous souhaitez en savoir plus sur la cryptographie au sein du secteur crypto, n’hésitez pas à consulter notre guide à ce sujet.

Les mécanismes de consensus

Nous allons maintenant recenser 21 mécanismes de consensus, et rapidement introduire chacun de ces mécanismes en question, ainsi que certains projets les utilisant. Avant ça, nous allons tout d’abord vous présenter certains termes qui seront récurrents :

- Les nœuds : Un nœud est un ordinateur qui se connecte au réseau d’une blockchain. Avant qu’un nouveau bloc de transactions ne soit joint à la chaîne, un nœud complet le télécharge et le vérifie. Il existe plusieurs types de nœuds, et sur lesquels nous nous attarderons dans un prochain article.

- Les blocs : Un bloc est une collection ou un lot de transactions ou d’informations enregistrées de manière permanente. Un bloc est souvent composé de tout ou partie des transactions numériques les plus récentes qui n’ont pas encore été connectées à des blocs antérieurs.

- Les hash : Le hachage est le processus de création d’une valeur ou de valeurs à partir d’une chaîne de texte en utilisant une fonction mathématique. Lorsqu’un message est destiné à un destinataire spécifique, une méthode pour garantir la sécurité pendant le processus de transmission consiste à utiliser le hachage. Le hachage est ainsi généré à l’aide d’une formule, qui sert à protéger la sécurité de la transmission contre les manipulations.

- Les validateurs : Un validateur est un utilisateur de la blockchain qui est chargé de confirmer les transactions. Lorsque le validateur détermine l’exactitude d’une transaction, celui-ci l’ajoute au ledger. De ce fait, la validité de la blockchain et, par conséquent, son fonctionnement normalement transparent sont préservés.

La preuve de travail (PoW)

La preuve de travail (PoW) est le plus célèbre, le plus controversé ainsi que le premier mécanisme de consensus apparu dans l’industrie, utilisé par Bitcoin. Plusieurs autres cryptomonnaies ont par la suite suivi l’exemple de Bitcoin et adopté ce mécanisme de consensus.

Le processus de preuve de travail est appelé exploitation minière, ou minage crypto, et les nœuds sont appelés mineurs. Les mineurs résolvent des énigmes mathématiques complexes qui nécessitent une grande quantité de puissance de calcul.

Dans une blockchain basée sur la preuve de travail, la puissance de calcul est une ressource limitée. Pour miner une cryptomonnaie, des ressources réel sont requise, généralement un ordinateur et de l’électricité. C’est dans cet environnement compétitif que chaque mineur s’efforce d’augmenter la puissance de calcul de son appareil afin de produire de meilleurs résultats.

Les mineurs ont besoin de plus en plus de puissance de calcul car le problème qu’ils tentent de résoudre ne peut être résolu que par des énigmes aléatoires. La PoW ne fonctionne que parce que ce puzzle est dépourvu d’optimisation et d’approximation. Il n’y a pas de raccourci pour essayer un grand nombre de solutions différentes jusqu’à ce que vous en trouviez une qui fonctionne. Une solution ne peut pas être calculée, elle doit être découverte par des essais et erreurs. Il n’est pas possible d’avoir une partie de la solution si elle est sans approximation.

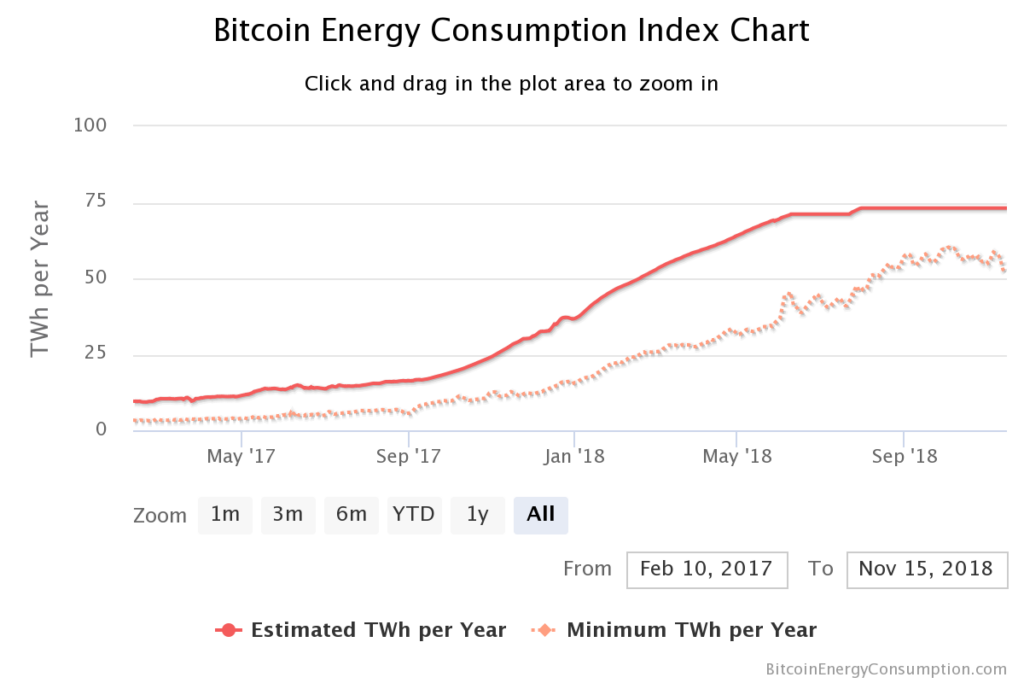

C’est cette acte en particulier qui demande énormément de ressource énergétique, expliquant les diverses controverse entourant ce mécanisme. C’est d’ailleurs pour cela que de plus en plus de blockchain changent ainsi leur mécanisme de consensus et emploie de moins en moins la PoW, tel qu’Ethereum qui s’apprête à passer de la PoW à la PoS (preuve d’enjeu).

La preuve d’enjeu (PoS)

La PoS (acronyme de Proof of Stake) est le deuxième mécanisme de consensus le plus courant, et le plus apprécié pour sa notable évolutivité, ses frais de transactions peu élevés ainsi que sa consommation d’énergie réduite en comparaison avec la PoW. Là où dans un système de PoW, ce sont les mineurs qui confirment les transactions, dans la PoS c’est plutôt la blockchain elle-même qui les confirme via un processus pseudo-aléatoire.

Ce système priorise les utilisateurs ayant la participation la plus importante dans le réseau et prend en compte leur temps de participation. C’est d’ailleurs pour cela que l’on calcule le taux de rendement d’une ferme de staking par année (APY, qui est l’acronyme de annual percentage yield, signifiant pourcentage annuel de rendement). Dans ce système, ceux participant à ce mécanisme sont appelé les validateurs.

Dans ce type de mécanisme, les participants doivent envoyer des fonds dans un type de transaction spécifique pour devenir validateurs. Cet argent est détenu dans un dépôt connu sous le nom de “pool” de validateurs et n’est libéré que si le validateur suit les critères du protocole (tel que détenir ces tokens durant un certain laps de temps).

Il existe de nombreux mécanismes de consensus basés sur cette méthode, dont nous parlerons en détails plus bas.

Sur une blockchain employant la PoS, plus vous misez d’argent, meilleures sont vos chances de valider un nouveau bloc. Nous pouvons noter certains projets utilisant ce mécanisme, tel que :

- Axie Infinity

- Solana

- Ethereum (prochainement)

La preuve d’enjeu déléguée (DPoS)

La preuve d’enjeu déléguée (DPoS, qui est l’acronyme de Delegated Proof of Staking) est un mécanisme de consensus relativement rapide, aussi qualifié de démocratie numérique dû à son système de vote pondéré en fonction des enjeux.

Les utilisateurs de ce système peuvent staker leurs tokens à des fins de gouvernance pour un nombre défini de délégués. Le poids de leur vote est déterminé par le montant qu’ils misent. Un exemple commun est si Daniel stake 10 tokens pour un délégué et François stake 1 token pour un délégué, le vote de Daniel est dix fois plus lourd que celui de François.

Ce mécanisme de consensus fonctionne de manière similaire à la preuve de participation dans le sens où les deux exigent que les utilisateurs mettent des tokens en staking afin de participer à la gouvernance. La distinction entre les deux est que dans un réseau PoS, tous les détenteurs de tokens participent directement à la validation et à la prise de décision via le staking. Tandis que sur un réseaux DPoS, seuls les délégués élus participent à la validation, tandis que les nœuds restants participent indirectement en votant pour le(s) délégué(s) de leur choix.

L’un des inconvénients du DPoS est qu’il permet à un réseau de devenir centralisé par un petit nombre d’utilisateurs peuvent servir de témoins. Les avantages de ce consensus est qu’il est plus rapide que la PoS, moins gourmand en énergie et qu’il s’agit de plus d’un réseau plus sécuritaire que la PoS. Plusieurs cryptomonnaies emploient d’ailleurs ce type de mécanisme, tel que :

La preuve d’enjeu louée (LPoS)

Apparu en 2017 et crée par le projet Wave, la LPoS (acronyme de Leased Proof of Stake) fonctionne de manière similaire à la PoS. La différence est que les détenteurs de jetons peuvent louer leurs tokens à d’autres nœuds, augmentant ainsi leur mise (stake) et augmentent ainsi leurs chances de devenir le prochain validateur d’un nouveau bloc.

Plus la quantité de token louée est élevée, plus il est probable que le nœud complet sera choisi pour produire le prochain bloc. Si le nœud est choisi, l’utilisateur recevra une part des frais de transaction que le nœud collecte.

Chaque nœud sur une plateforme de preuve de participation traditionnelle a la possibilité d’ajouter un nouveau bloc à la blockchain. Les utilisateurs d’un environnement de preuve d’enjeu louée ont la possibilité d’exploiter un nœud ou de louer leur participation à un nœud en échange d’incitations. Cette approche permet à chacun de contribuer à l’entretien du réseau Waves, pour nous appuyer sur un example.

Les avantages de la LPoS est que ce mécanisme est résistant contre les attaques de 51% (un type d’attaque informatique sur la PoW où le ou les détenteur(s) de la majorité de la puissance de calcul d’une cryptomonnaie peuvent contrôler son réseau) en concentrant les liquidités autour des principaux nœuds de falsification.

De plus, les utilisateurs qui louent les portefeuilles de leurs actifs ne sont pas obligés d’être toujours connectés au réseau, ce qui augmente considérablement leur sécurité.

Les projets utilisant ce consensus sont :

- Wave

- Nix

La pure preuve d’enjeu (PPoS)

La pure preuve d’enjeu (PPoS, acronyme de Pure Proof of Stake) est un mécanisme de consensus public unique à la blockchain d’Algorand qui permet une participation complète à un réseau véritablement décentralisé, ainsi qu’une protection de la blockchain et des taux de transmission rapides.

Ce système diffère du Proof-of-Stake en ce que les validateurs sont choisis non seulement en fonction de la cohérence de leur mise, c’est-à-dire de la quantité de $ALGO qu’ils détiennent, mais également par sélection aléatoire, quel que soit le nombre de pièces qu’ils possèdent.

Dans cette méthode de consensus, l’effet de chaque utilisateur sur la sélection d’un nouveau bloc est proportionnel à sa mise de staking (qui est le nombre de tokens) dans le système. Les utilisateurs sont choisis au hasard et en privé pour soumettre des blocs et voter sur des propositions de blocs. Tous les participants ont la possibilité d’être choisis pour proposer et voter. La probabilité qu’un utilisateur soit sélectionné, ainsi que le poids de ses suggestions et votes, sont directement proportionnels à sa mise.

La stratégie PPoS d’Algorand relie la sécurité de l’économie globale à l’honnêteté de la majorité de l’économie, plutôt qu’à une infime partie de l’économie. Lorsque la majorité de l’argent est entre de bonnes mains, cela signifie que le système est sécurisé.

La preuve d’enjeu sécurisé (SPoS)

Créée par le projet Elrond, la SPoS (qui est l’acronyme de Secure Proof of Stake) est une méthode de consensus unique qui élimine le gaspillage énergétique de calcul de la PoW et combine l’éligibilité par le biais de l’enjeu (le staking) et de la notation avec une sélection aléatoire de validateurs et une dimension optimale pour le groupe de consensus.

Dans ce mécanisme de consensus, des validateurs sont choisis pour un consensus au début de chaque tour en utilisant une source aléatoire qui ne peut être ni anticipée ni contrôlée, ce en exigeant simplement qu’il soit dérivé du bloc précédent et signé par le leader du consensus du tour en cours (connu sous le nom de proposeur du bloc). La signature résultante sera la source pour le tour suivant, et elle ne peut pas être connue plus d’un tour à l’avance en raison de sa dépendance vis-à-vis du bloc immédiatement précédent.

Un nouveau groupe de consensus est alors choisi pour proposer un bloc à chaque tour. Cependant, un seul des validateurs du groupe sera le proposeur du bloc. Il s’agit du validateur du groupe de consensus avec le hachage numérique le plus court de la clé publique et de la source aléatoire. Le proposeur du bloc créera le bloc du tour, que le reste du groupe de consensus vérifiera et signera.

La SPoS, comme d’autres techniques de preuve d’enjeu, choisit des nœuds de validation en fonction du nombre de tokens mis en jeu (“stakés”) par leurs opérateurs pour un consensus. De plus, chaque validateur a un score de notation unique qui est pris en compte, l’enjeu seul peut influencer, mais pas totalement déterminer le choix du consensus.

La notation représente le comportement historique du validateur donné et est utilisée lors de la sélection par consensus. Ainsi, les validateurs ayant des notations plus élevées sont plus susceptibles d’être choisis. La note d’un validateur est révisée à la fin de chaque époque, avec quelques cas où la note est modifiée instantanément. La SPoS encourage ainsi la méritocratie parmi les validateurs de cette manière, encourageant leurs opérateurs à continuer à travailler.

La preuve de couverture (Poc)

Utilisé par le projet Helium (HNT), la preuve de couverture (ou PoC, acronyme de Proof of Coverage) se base sur les ondes radio pour vérifier si les hotspots offrent effectivement une couverture sans fil. Le processus de validation implique l’ajout de nouveaux blocs, la réalisation de nouvelles tâches et l’attribution d’incitations aux mineurs.

La preuve de couverture utilise des fonctionnalités des radiofréquences pour fournir des preuves utiles au réseau Helium et à ses membres.

Les participants installent des points d’accès (des Hotspots) pour contribuer au réseau et recevoir des récompenses via un modèle d’incitation par la blockchain d’Helium. C’est en utilisant la technologie des ondes radio plutôt que des équipements miniers typiques comme les GPU ou les ASIC, ce qui rend les hotspots beaucoup moins énergivores que leurs équivalents traditionnels.

Les hotspots sont périodiquement soumis à des tests cryptographiques pour s’assurer qu’ils fournissent réellement une couverture radio à un endroit et à un moment précis. Ces examens sont remis aux opérateurs de Hotspot de manière aléatoire et automatique, et leur réussite leur rapporte des tokens HNT.

La preuve de capacité (PoC)

La preuve de capacité (PoC, acronyme de Proof of Capacity) est un mécanisme de consensus qui permet à ces participants de décider des droits de minage et de valider les transactions dans la blockchain via l’espace disponible sur le disque dur de leur ordinateur. La création de ce système rentre en contraste avec l’utilisation de la puissance de traitement de calcul d’un équipement nécessaire pour le minage ainsi que de la participation du validateur dans les cryptomonnaies.

La preuve de capacité est utilisé sur les blockchains pour gérer la validation de nouveaux blocs. Les participants de ce consensus fournissent temporairement l’espace de stockage de leurs disques durs en tant qu’enjeu. Le mécanisme est considéré comme extrêmement économe en énergie et en ressources, ce qui le rend plus accessible à un public plus large.

Les participants qui souhaitent construire de nouveaux blocs et valider des transactions cèdent une partie de leur espace de stockage au réseau. Cette mémoire est par la suite utilisée par le réseau pour permettre aux participants de tracer des graphiques à partir de hash. Plus un participant alloue de la mémoire pour tracer le processus, plus il est probable qu’il génère le bloc suivant, et ainsi plus celui-ci sera rémunéré.

Au lieu de changer constamment les nombres dans l’en-tête du bloc et de hacher la valeur de la solution, la PoC fonctionne en conservant une liste des solutions possibles sur le disque dur du périphérique d’extraction (donc du participant) avant le début de l’exploitation.

Plus le disque dur est grand, plus il est possible de stocker des valeurs de solutions sur le disque dur et ainsi, plus un mineur a de possibilités de faire correspondre la valeur de hachage nécessaire de sa liste, et c’est ainsi que celui-ci aura l’opportunité de recevoir une plus grande rémunération.

L’un des avantages derrière de cette méthode est qu’elle est plus accessible à tout type de mineurs, étant donné que ce n’est pas la puissance de calcul de leur machine qui fera la différence, mais simplement la mémoire alloué ainsi que la taille de leur disque dur. Il nécessite aussi 30 fois moins d’énergie en comparaison avec le minage de bitcoins. Les blockchains utilisant cette méthode sont notamment :

- Storj

- Spacemint

- Chia

- Burst

La preuve d’activité (PoA)

La PoA (acronyme de Proof of Activity) est un mix de la PoW et de la PoS.

Avant qu’un nouveau bloc ne soit disponible dans la blockchain, le processus passe tout d’abord par deux étapes.

La première phase utilise la PoW, dans laquelle les mineurs utilisent leur puissance de traitement pour être les premiers à permettre à leur hardware de résoudre une énigme complexe afin de produire un nouveau bloc pour la blockchain.

Une fois ce bloc formé, le système passe à la deuxième étape, au cours de laquelle les participants sont choisis au hasard dans le réseau. De la même manière que la preuve d’enjeu (PoS), les chances d’être choisi augmentent avec la quantité de tokens qu’un membre détient dans ce réseau. La personne choisie est alors chargée de valider le bloc créé.

C’est ainsi que la PoA combine les démarches de la PoW et de la PoS. Ce système possède aussi certaines qualités notable tel que sa prévention contre les attaques à 51%, mais détient aussi le défaut de la PoW, qui est sa haute consommation en énergie.

Certains projets utilisant cette méthode inclus :

- Decred

- Espers

- Coinbureau

La preuve d’autorité (PoA)

La preuve d’autorité (PoA, acronyme de Proof of Authority) est une méthode d’accord électif, qui dépend de validateurs connus et légitimes pour créer des tokens et, par conséquent, donner le contrôle informatique à un arrangement.

Ce mécanisme permet des transactions généralement plus rapides, avec l’identité de ces participants comme enjeu. Les participants au réseau peuvent toujours transmettre la répétition en exécutant différents nœuds sous la même identité.

Ce type de méthode de consensus nécessite que les validateurs maintiennent l’intégrité de leurs nœuds, mais n’est pas pour autant lourd en ressources. Il peut être vu comme un système incitant à agir honnêtement et dans le respect du bon fonctionnement d’un réseau, car l’identité et la réputation de l’utilisateur sont en jeu.

Le concept de cet algorithme est qu’au lieu de simplement utiliser des tokens, les participants d’un réseau mettent leur identité en jeu. Cela implique alors que contrairement à d’autres protocoles blockchain, auxquels n’importe qui peut adhérer sans révéler son identité, les validateurs des systèmes PoA sont généralement des institutions bien connues qui risquent leur réputation pour avoir la possibilité de valider des blocs.

De ce fait, la PoA est mieux optimisés pour des institutions ou des entreprises, étant donnée qu’elle ne nécessite qu’un faible nombre de validateurs. La contre-partie est que ce type de mécanisme est généralement bien moins décentralisant en comparaison avec la PoW, la PoS ou en soit tout les mécanismes de consensus fonctionnant à grande échelle.

Certaine crypto-projets utlisant ce mécanisme sont :

- Ethereum Kovan testnet

- Vechain

- POA.Networl

La tolérance aux pannes Byzantines (BFT)

La BFT (acronyme de Byzantines Fault Tolerance) est un peu plus longue a expliquer. Introduit en 1982 par Leslie Lamport, Marshall Pease et Robert Shostak, ceux-ci ont donné naissance à la BFT. Certaines caractéristiques importantes du problème du général byzantin peuvent aider à comprendre le fonctionnement réel de l’accord de tolérance aux pannes byzantine. Dans une situation où de nombreux généraux byzantins se rassemblent autour d’une ville ennemie avant de l’envahir, la notion de BFT a un lien potentiel avec la tactique militaire. Le problème est le suivant :

- Les nombreux généraux byzantins dirigent leurs armées séparées depuis divers endroits en dehors de la ville qui va être attaquée.

- Les généraux peuvent converser entre eux par l’intermédiaire de messagers, qui ne peuvent transmettre qu’un message à la fois.

- Pour attaquer ou battre en retraite efficacement, les généraux byzantins doivent se coordonner et se mettre d’accord sur un plan d’action spécifique.

- Il n’y a pas de problèmes si tous les généraux frappent au même moment ou se retirent en même temps.

- Cependant, si un général se retire pendant que les autres attaquent ou attaquent pendant que les autres se retirent, le général perd. En conséquence, la conclusion sera désastreuse pour tous les généraux et leurs armées.

- Un autre aspect à considérer du problème du général byzantin est que certains des généraux ne sont pas loyaux. Ces généraux peuvent essayer de semer la confusion chez d’autres généraux en leur fournissant des informations incorrectes ou modifiées.

La réponse à ce problème se trouve dans la BFT, en suivant le modèle de celle-ci la, la réponse serait :

- Tous les généraux fidèles opéreraient à l’unisson et se mettraient d’accord sur une stratégie.

- Sous l’influence de généraux traîtres, les généraux fidèles de l’armée byzantine ne poursuivraient pas une stratégie néfaste.

- Les généraux obéissants adhéreraient à toutes les réglementations décrites dans l’algorithme.

- Indépendamment des actes des traîtres, tous les généraux fidèles de l’armée byzantine doivent parvenir à un accord.

- Les généraux loyaux doivent se mettre d’accord sur une stratégie particulière et logique.

Dans le cas d’un réseau peer-to-peer, l’unanimité parmi les nœuds fidèles et non défectueux peuvent aider à parvenir à un consensus.

Si un nœud répète correctement le message entrant, cela implique qu’il n’a aucun problème ou défaut. Si les destinataires, d’autre part, répètent le message entrant, le réseau peut facilement exclure la possibilité de nœuds byzantins, ce qui nous amène au terme de nœud byzantin.

Le terme « nœud byzantin » fait référence à un nœud traître qui ment délibérément ou induit en erreur d’autres nœuds du réseau. Le nœud byzantin peut potentiellement tromper ou mentir aux nœuds engagés dans le mécanisme de consensus. Une blockchain fonctionnant correctement garantirait que la tolérance aux pannes byzantines de la blockchain l’aide à surmonter ces problèmes. Les nœuds byzantins, ainsi que les nœuds hostiles, peuvent provoquer des échecs byzantins.

Pour résumé, la BFT fait référence à la capacité d’un réseau distribué à fonctionner comme prévu et à atteindre un consensus adéquat malgré le fait que des composants malveillants du système peuvent ne pas fonctionner correctement ou propager délibérément des informations erronées au reste des membres du réseau.

Le but de cette méthode de consensus est de se défendre contre les défaillances d’un système en diminuant l’influence que les nœuds malveillants ont sur le bon fonctionnement du réseau et le consensus précis que les participants supposément honnêtes du système obtiennent. Il existe plusieurs variation de ce mécanisme de consensus, et dont nous aborderons quelques-unes dans cette article.

Nous nous attarderons en détail sur ce sujet dans un prochain article, au vu de la nature et l’histoire de ce type de méthode de consensus.

L’accord Byzantin fédéré (FBA)

Un accord byzantin fédéré (FBA, qui est l’acronyme de Federated Byzantine Agreement) est une sorte de tolérance aux pannes byzantine dans laquelle chaque général byzantin serait responsable de sa propre blockchain. En raison de son débit élevé, de l’évolutivité du réseau et des coûts de transaction peu élevés, un accord byzantin fédéré (FBA) est déployé.

Une liste de validateurs approuvés, définie par une autorité centrale, souvent la société ou l’équipe derrière le protocole, doit être incluse dans un système BFT classique. Même si n’importe qui peut créer un validateur, seuls ceux ajoutés à la liste par l’autorité peuvent participer au consensus. En conséquence, un tel système a une adhésion centralisée, et relativement fermée.

Il n’existe pas de telle liste dans un système employant FBA qui est choisie par une autorité centrale. Au lieu de cela, les nœuds (qui sont donc les validateurs) sélectionnent les autres validateurs auxquels ils font confiance, et leur liste de nœuds de confiance est appelée leur tranche de quorum.

Dans ce type de système, de nombreuses tranches de quorum se chevaucheront pour établir un quorum général, qui est le nombre de nœuds nécessaires pour parvenir à un accord à l’intérieur du système. Lorsque des tranches de quorum qui se chevauchent communiquent les transactions, l’accord à l’échelle du système est obtenu.

Les accords byzantins fédérés nécessitent que les nœuds soient connus et validés à l’avance avant que les utilisateurs ne recherchent un type d’action provenant de ce consensus. Les nœuds choisissent également à qui ils font confiance, et les quorums de nœuds se forment à la suite des jugements rendus par les nœuds individuels qui composent le réseau FBA.

Pour rappel, un quorum est le nombre de nœuds requis pour parvenir à un accord au sein d’un système. La FBA utilise aussi des parts de quorum. Une part de quorum est un sous-ensemble d’un quorum, qui peut convaincre un autre nœud spécifique d’être d’accord.

Stellar et Ripple sont deux cryptomonnaies bien connues qui utilisent l’accord byzantin fédéré (FBA). Pour rentrer dans les détails, Ripple a été le premier à introduire ce mécanisme, tandis que Stellar a peaufiné le concept pour le rendre plus sécurisé.

La tolérance aux pannes byzantine déléguée (dBFT)

Introduite par Neo, la tolérance aux pannes byzantine déléguée (dBFT, acronyme de delegated Byzantine Fault Tolerance) est un mécanisme de consensus qui permet une participation à grande échelle au consensus par le biais du vote par procuration.

Cela implique que le propriétaire d’un token de cet algorithme peut voter en faveur d’un certain « délégué ». Le groupe de délégué utilise ensuite la méthode de tolérance aux pannes byzantine pour établir un accord et créer de nouveaux blocs.

Étant donné que tous les délégués peuvent vérifier et valider la proposition de bloc, il devient alors clair de connaitre si les données fournies par l’orateur sont authentiques ou invalides. Par conséquent, si l’orateur est malhonnête et transmet des propositions invalides aux deux tiers des délégués, les blocs ne correspondront pas et les propriétaires de nœuds ne les approuveront pas. Aux deux tiers des suffrages exprimés, l’accord est obtenu et un nouvel orateur est nommé.

Si l’un des nœuds est corrompu, les autres délégués peuvent établir la légitimité de la proposition en comparant leurs propres copies de la proposition. Le consensus est encore possible puisque seuls les deux tiers des délégués doivent accepter de vérifier le blocage et de remplacer le délégué malhonnête.

Toute personne, pourvu qu’elle remplisse les conditions, peut devenir déléguée. Cela implique d’avoir une connexion Internet stable, l’équipement approprié, une identification vérifiée et 1 000 GAS. Le GAS est l’incitatif que les utilisateurs reçoivent pour leurs activités de réseau. Un orateur est aussi choisi au hasard parmi les délégués.

Le locuteur construit un nouveau bloc à partir des transactions en attente de validation. La proposition est ensuite envoyée aux délégués choisis par l’orateur. Ils sont chargés de suivre toutes les transactions et de les enregistrer sur le réseau.

La tolérance pratique aux pannes byzantine (pBFT)

En supposant des défaillances indépendantes de nœuds et des messages manipulés transmis via des nœuds spécifiques, la pBFT (acronyme de practical Byzantine Fault Tolerance) a pour but de protéger contre les défaillances d’un système en réduisant l’influence de ces nœuds malveillants.

L’algorithme, qui a été développé dans les années 1990 par Miguel Castro et Barbara Liskov, a été conçu pour fonctionner dans des environnements asynchrones (faisant référence à un environnement où chaque partie reçoit et traite les messages le plus pratiquement possible, en d’autre termes, opposé à synchronisé) tels qu’Internet, et intègre plusieurs optimisations importantes qui améliorent le temps de réponse des algorithmes précédents.

La PBTF est un algorithme durable et possédant de hautes performances avec seulement une augmentation de 3% du temps de délai par rapport aux modèles BFT ordinaires.

Contrairement aux techniques de PoW et PoS (Proof of Stake), la PBFT ne nécessite aucune puissance de hachage pour ajouter de nouveaux blocs au réseau sous-jacent. Cela rend l’algorithme beaucoup plus économe en énergie et, à long terme, lui permet d’éviter les difficultés de centralisation dont souffrent les PoW (pools miniers) et les PoS (grands acteurs qui passent des accords en coulisses).

Les nœuds d’un système pBFT sont disposés dans une séquence séquentielle, un nœud servant de leader et le reste servant de nœuds de sauvegarde. Tous les nœuds du système interagissent les uns avec les autres, avec pour objectif que tous les nœuds honnêtes utilisent la règle de la majorité pour se mettre d’accord sur l’état du système.

Les nœuds doivent établir que les messages proviennent d’un certain nœud pair, ainsi que pour vérifier que le message n’a pas été modifié pendant la transmission.

La communication entre les nœuds a deux objectifs : les nœuds doivent prouver que les messages proviennent d’une paire de nœuds spécifique et ils doivent s’assurer que le message n’a pas été altéré pendant la transmission.

La tolérance aux pannes byzantine pratique est, pour résumer, une technique d’optimisation de la tolérance aux pannes byzantine qui est appliquée dans un certain nombre de systèmes informatiques distribués actuels, y compris diverses plateformes de blockchain. Ces projets utilisent généralement la pBFT associé avec une autre méthode de consensus, tel que Hyperledger qui utilise aussi la PoET (dont nous parlerons plus bas).

Cette méthode de consensus est notamment utilisé par Zilliqa.

La preuve d’historique (PoH)

La preuve d’historique ou d’histoire (PoH, acronyme de Proof of History) est une fonction de délai vérifiable avec une fréquence élevée. Une fonction de délai vérifiable nécessite un certain nombre d’étapes consécutives pour être évaluée, mais elle donne un résultat unique qui peut être facilement et publiquement validé.

La preuve de l’histoire est une série de calculs qui peuvent être utilisés pour valider cryptographiquement le passage de temps entre deux occurrences. Ce mécanisme utilise une fonction cryptographiquement sûre qui est construite de telle manière que la sortie ne peut pas être anticipée à partir de l’entrée et doit être entièrement exécutée pour produire la sortie. La fonction est exécutée en boucle sur un seul noyau, la sortie précédente servant d’entrée actuelle et la sortie actuelle étant enregistrée régulièrement, ainsi que le nombre de fois qu’elle a été appelée.

En d’autre termes, la preuve d’histoire peut être utilisé pour construire un enregistrement historique qui démontre un événement qui s’est produit à un moment donné. Solana utilise d’ailleurs ce modèle-ci, et explique aussi en détail son fonctionnement.

Étant donné que la preuve d’historique (PoH) fournit une idée de l’heure et de l’ordre des messages sans confiance, les nœuds du réseau peuvent faire confiance aux heures relatives des messages qu’ils reçoivent dans la diffusion PoH sans avoir à communiquer avec tous les autres nœuds du réseau. Pour de nombreux réseaux distribués, le temps jusqu’à la finalité (la garantie que les transactions passées sur un grand livre numérique sont légitimes et ne changeront pas) est égal au carré ou même au cube du nombre de nœuds dans le système en raison de la nécessité de s’entretenir avec d’autres participants du réseau sur l’ordre des messages.

Solana

Si vous souhaitez en savoir plus sur le réseau Solana, n’hésitez pas à consulter notre guide complet à ce sujet.

La preuve de destruction (PoB)

La preuve de combustion, ou preuve de destruction (PoB, acronyme de Proof of Burn) est une méthode de consensus qui tente d’atténuer la consommation d’énergie excessive du système PoW.

Ce mécanisme de consensus fonctionne sur la base de permettre aux mineurs de “brûler” des tokens. Ils ont ensuite la possibilité d’écrire des blocs proportionnellement à la quantité de tokens brûlés. Il existe plusieurs versions de la PoB, mais en résumé, celle-ci fonctionne lorsque les participants doivent démontrer qu’ils ont détruit (ou brûlé) un certain nombre de tokens. Le terme “Coin Burn” est le nom du processus de destruction des tokens ou cryptomonnaies en question.

Les tokens ne sont pas véritablement détruits pour toujours, mais sont déplacés vers un compte spécifique. Ce compte est accessible au public et donc transparent pour tous les participants du réseau. Les tokens qui y sont conservées sont fondamentalement inutiles et n’appartiennent à personne.

Ce processus en retour diminue la quantité de tokens dans l’offre totale de la cryptomonnaie en question, augmentant ainsi la valeur de la crypto en raison de la rareté créée artificiellement.

Un mineur investit une partie de ses actifs pour montrer sa fiabilité en brûlant des cryptomonnaies. Au fil du temps, plus il détruit de pièces au cours du processus, plus il est probable qu’il soit choisi pour vérifier le bloc suivant. De ce fait, la volonté de la personne de prendre un risque entrepreneurial est avant tout récompensée.

Un exemple de cryptomonnaie utilisant cette méthode est Slimcoin, qui est une cryptomonnaie permettant à ces mineurs de brûler des tokens, ce qui leur donnent ainsi la possibilité de recevoir des blocs pendant une période plus longue d’au au moins un an.

La preuve du temps écoulé (PoET)

La preuve du temps écoulé (PoET, acronyme de Proof of Elapsed Time) est un mécanisme de consensus conçu pour les réseaux de blockchain publique. Lorsqu’un nœud tente de rejoindre le réseau, il doit effectuer une vérification particulière, celle-ci est accompli grâce à l’utilisation de la technologie Software Guard Extension (SGX) d’Intel. Elle génère une attestation pour une portion de code et le protège des accès non autorisés.

Cette méthode de consensus se présente comme une version plus rapide de la preuve de travail (PoW), en remplaçant la forte intensité du minage par un mécanisme de synchronisation aléatoire pour les membres du réseau. Essentiellement, chaque membre du réseau se voit attribuer un minuteur aléatoire, et le premier minuteur à expirer réveille en quelque sorte cette personne, qui devient alors le chef de bloc et génère le bloc suivant.

Chaque nœud du réseau est obligé d’attendre une période de temps définie au hasard, et le premier nœud qui termine le temps d’attente obtient le nouveau bloc. Chaque nœud du réseau blockchain produit un temps d’attente aléatoire, puis se met en veille pendant ce laps de temps.

Tout d’abord, le premier à se réveiller qui est normalement celui avec le temps d’attente le plus faible, se réveille et valide un nouveau bloc dans la blockchain, envoyant les informations essentielles à l’ensemble du réseau. Cette procédure est par la suite répétée pour la recherche du bloc suivant.

Deux aspects critiques doivent être assurés par la méthode de consensus du réseau PoET. Pour commencer, la méthode assure que les nœuds participants choisissent une période véritablement aléatoire, et ensuite son processus vérifie que le gagnant a véritablement terminé la période d’attente.

Ce mécanisme de consensus a été crée par le célèbre manufacturer de processus, Intel Corporation en 2016. Les principales qualités de cette méthode est le fait que celui-ci résout le problème de sélection de leader du problème du général de byzantin, et est parfaite pour les réseaux avec permissions, c’est à dire ceux demandant à leurs utilisateurs de s’identifier avant de rejoindre un réseau. Cette méthode est principalement utilisée par Hyperledger, IBM, ainsi que Linux Project.

La preuve de crédibilité (PoB)

La preuve de crédibilité (ou PoB, acronyme de Proof of Believability) est une méthode de consensus développée par IOST qui permet des vitesses de débit de transaction élevées tout en garantissant que les nœuds restent conformes en utilisant des paramètres tels que le solde de tokens IOST, le solde de tokens basé sur la réputation, les contributions au réseau et les comportements des utilisateurs. Cela élimine le besoin d’un système de preuve de travail, qui est considéré comme un obstacle à l’adoption de la blockchain.

Le processus de consensus de PoB introduit un sous-jeton appelé servi, qui est accordé aux bons acteurs mais ne peut pas être vendu. Son but est de générer et de valider un “score de crédibilité” pour un certain nœud. D’autres éléments influençant ce processus incluent le solde IOST du nœud, la fréquence des bonnes évaluations et les comportements antérieurs.

De plus, les validateurs sont choisis à la fois de manière aléatoire et algorithmique, permettant aux validateurs éprouvés de participer aux côtés des nouveaux.

Afin de sécuriser les transactions de manière fiable et rapide, le système de Proof of Believability utilise un mécanisme de tolérance aux pannes byzantine de haut niveau, des blocs de micro-états, un protocole Atomic Commit et un protocole de partitionnement dynamique. Par rapport à un protocole PoW, la PoB peut minimiser les besoins en mémoire et réduire les dépenses de calcul et de configuration.

L’objectif de se mécanisme de consensus est de parvenir à une adoption généralisée de le blockchain tout en utilisant la technologie de décentralisation de la blockchain pour éliminer les tiers et augmenter la valeur du réseau pour tous les participants.

La preuve d’importance (PoI)

NEM a été le premier à proposer la preuve d’importance (ou PoI, acronyme de Proof of Importance), qui est une méthode de consensus utilisée pour identifier quels membres du réseau sont qualifiés pour ajouter un bloc à la blockchain, un processus appelé « récolte » par NEM.

Les nœuds sont autorisés à recevoir des frais de transaction dans un bloc en échange de leur “récolte”. Les comptes avec un score d’importance plus élevé ont de meilleures chances d’être sélectionnés pour une récolte en bloc.

La méthode de preuve d’importance donne la priorité aux mineurs en fonction du nombre et de la taille des transactions effectuées à partir de leurs portefeuilles, afin de récompenser les utilisateurs qui négocient activement une cryptomonnaie. Des paramètres supplémentaires, tels que les portefeuilles vers et à partir desquels les transactions sont effectuées, peuvent être pris en compte par ce système en question.

Il est également possible d’utiliser une combinaison de systèmes de preuve d’importance, de preuve d’enjeu et de preuve de travail. Lors de la priorisation du minage, un algorithme pourrait prendre en considération à la fois les transactions de portefeuille et la quantité de bitcoins possédés.

La preuve d’importance vise à résoudre les failles qui affectent le concept de preuve d’enjeu en déterminant la prise en charge totale du réseau d’un compte. Ceci est accompli en prenant en considération trois facteurs : l’acquisition, les partenaires de transaction, et la quantité et le montant des transactions au cours des 30 jours précédents.

La preuve de dévotion (PoD)

La PoD (acronyme de Proof of Devotion) est un mécanisme de consensus comparable à la preuve d’importance (PoI), dans la mesure où les deux utilisent un système de classement pour identifier qui est qualifié pour valider et proposer des blocs sur la base d’un ensemble de critères. Dans la PoD, l’éligibilité d’un compte est déterminée par son niveau d’influence, qui est basé sur la liquidité et la propagation.

Cet algorithme utilise NR (acronyme de Nebulas Rank, un système de mesurement de valeur pour les applications sur la blockchain) comme mesure de valeur pour identifier les comptes avec un fort engagement envers l’environnement et leur donner une chance égale d’être comptable.

Il intègre également les pénalités économiques de la PoS (Proof of Stake) pour éviter tout dommage intentionnel aux blockchains publiques, permettant une flexibilité de l’écosystème. Les principales différences entre la PoS et la PoI sont la vitesse de consensus plus rapide et une plus grande capacité d’anti-triche.

La méthode PoD sélectionne des comptes à forte influence écologique, similaire au processus de consensus PoI qui sélectionne des comptes très importants. La distinction est que le PoD permet aux comptes choisis d’avoir le droit comptable avec une chance égale de participer à la génération de nouveaux blocs, évitant une probabilité biaisée pouvant conduire à un monopole.

“En bref, compte tenu de l’écart entre les algorithmes de consensus couramment utilisés et nos objectifs, nous avons proposé l’algorithme de PoD (Proof of Devotion) pour intégrer la PoI (Proof of Importance), qui évalue l’influence globale du compte, avec la PoS, qui implique des pénalités économiques strictes. La PoS renforce l’irréversibilité de la PoI, tandis que la PoI contient à l’inverse le monopole de la PoS, ce qui facilite le développement libre et rapide de l’écologie.”

Document technique de Nebulas

La preuve de stockage (PoS)

La preuve de stockage (ou PoS, acronyme de Proof of Storage) est une méthode de consensus qui vérifie l’intégrité d’un fichier distant. Ceci est accompli en envoyant une copie codée des données à un serveur, puis en utilisant un protocole de défi-réponse pour vérifier l’intégrité des données. Lors de l’évaluation de l’efficacité d’un serveur de stockage de cloud, cette méthodologie est généralement utilisée.

Ce type de mécanisme de consensus est notamment utilisé par Filecoin.

Avis de non-responsabilité

Avis de non-responsabilité : Conformément aux directives de The Trust Project, le contenu éducatif de ce site est proposé de bonne foi et à des fins d'information générale uniquement. BeInCrypto a pour priorité de fournir des informations de haute qualité, en consacrant du temps à la recherche et à la création d'un contenu informatif pour les lecteurs. Bien que des partenaires puissent récompenser l'entreprise avec des commissions pour des placements dans les articles, ces commissions n'influencent pas le processus de création de contenu impartial, honnête et utile. Toute action entreprise par le lecteur sur la base de ces informations se fait strictement à ses propres risques.