Une équipe de chercheurs d’universités britanniques a réussi à former un modèle d’IA capable de voler les données à partir de frappes enregistrées par un microphone avec une précision de 95 %.

Lorsque Zoom a été utilisé pour entraîner l’algorithme de classification des sons, la précision de prédiction de cette IA est tombée à 93 %, Toutefois, cela reste dangereusement élevé et constitue un record pour ce support.

À l’avenir, l’IA pourrait déchiffrer les mots de passe avec une facilité déconcertante

Ce type d’attaque porte gravement atteinte à la sécurité des données de la cible. En effet, puisque cela peut entraîner la fuite de mots de passe, de conversations, de messages ou d’autres informations sensibles. Malheureusement, ce genre de données fuites bien souvent vers des tiers malveillants.

Ce risque diffère des autres piratages qui nécessitent généralement des conditions spéciales. D’ailleurs, souvent, ils sont soumis à des limitations de débit de données et de distance. Les attaques acoustiques sont également devenues beaucoup plus simples grâce à l’abondance de microphones capables de capturer des sons de haute qualité.

La combinaison des capacités d’analyse de l’IA avec les informations sonores des frappes fréquentes effraierait la plupart des utilisateurs.

Ce phénomène, combiné aux progrès rapides de l’apprentissage automatique rend possibles les piratages par canaux latéraux basés sur le son. Ils sont également plus difficiles à détecter et beaucoup plus dangereux que prévu.

La première étape du piratage consiste à enregistrer les frappes sur le clavier de la cible. Ces données sont nécessaires pour entraîner l’algorithme de prédiction. Pour ce faire, on peut utiliser un microphone situé à proximité ou le téléphone de la cible, qui peut avoir été infecté par un logiciel malveillant ayant accès à son microphone.

L’IA pourrait écouter les frappes de clavier au milieu d’une conversation sur Zoom

Il est également possible d’enregistrer les frappes via un appel Zoom au cours duquel un participant malveillant établit des corrélations entre les messages tapés par la cible et son enregistrement sonore.

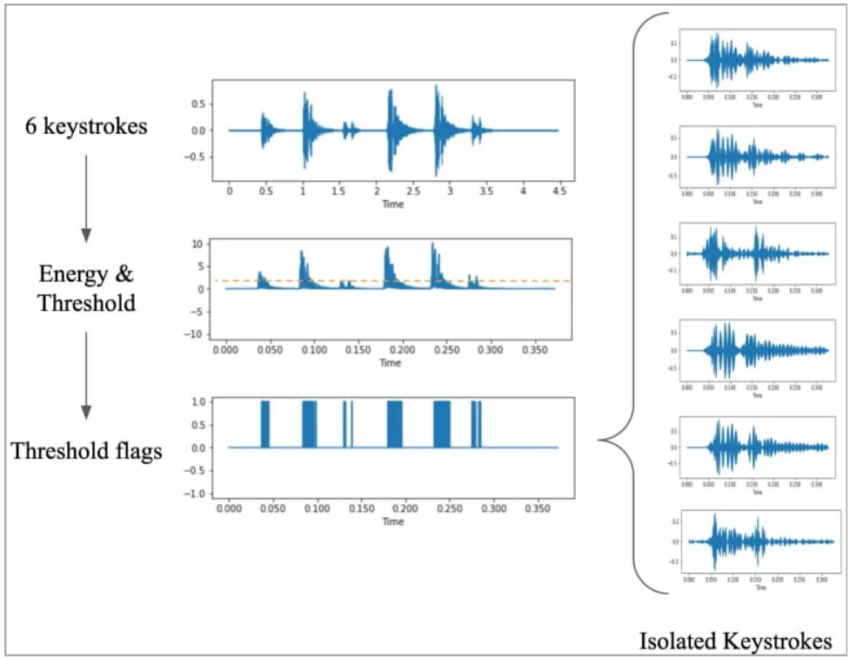

Les chercheurs ont recueilli des données d’entraînement en appuyant 25 fois sur 36 touches d’un MacBook Pro moderne et en enregistrant le son produit par chaque frappe. Ils ont ensuite généré des formes d’onde et des spectrogrammes à partir des enregistrements qui permettent de visualiser les différences identifiables pour chaque touche.

Ils ont ensuite procédé à des étapes spécifiques de traitement des données afin d’augmenter les signaux pouvant être utilisés pour identifier les frappes.

Les images des spectrogrammes ont été utilisées pour entraîner “CoAtNet”. CoAtNet est un classificateur d’images formé sur la base du modèle d’IA. Le processus a nécessité des expériences avec les paramètres de l’époque, le taux d’apprentissage et le fractionnement des données. Ce, jusqu’à ce que les meilleurs résultats en termes de précision de prédiction puissent être obtenus.

Pour leurs expériences, les chercheurs ont utilisé le même ordinateur portable. Par ailleurs, il s’agit d’un clavier utilisé dans tous les ordinateurs portables Apple depuis deux ans. Un iPhone 13 mini a été placé à 17 cm de la cible et Zoom a été ajouté à l’appareil. Le classificateur CoANet a obtenu une précision de 95 % pour les enregistrements de smartphones et de 93 % pour les captures Zoom. Skype a produit une précision plus faible mais toujours utilisable de 91,7 %.

Des moyens de prévenir les risques de piratage grâce à l’IA

Pour les utilisateurs qui sont trop préoccupés par les attaques acoustiques par canal latéral, l’article suggère de changer de style de frappe ou d’utiliser des mots de passe aléatoires.

Parmi les autres mesures défensives possibles, citons l’utilisation d’un logiciel qui émet des sons de frappe. Ainsi, il altérera l’enregistrement audio en proposant des bruits lambda ou des filtres audio basés sur un logiciel.

Il est important de rappeler que le modèle d’attaque s’est avéré très efficace même contre un clavier très silencieux. Il est peu probable que l’ajout d’amortisseurs de bruit aux claviers mécaniques ou le passage à des claviers à membrane soient d’une grande utilité.

Mais encore, il est recommandé d’utiliser l’authentification biométrique dans la mesure du possible. Enfin, il existe aussi la possibilité de recourir à des gestionnaires de mots de passe. Éviter d’avoir à saisir manuellement des informations sensibles est également un facteur d’atténuation de cette nouvelle menace. Ce, afin d’optimiser la protection de nos données.

Morale de l’histoire : Les avancées de l’IA n’en ont pas fini de semer la terreur chez l’humain !